Importante!!: Ataques a equipos Ubiquiti con firmware antiguos

Desde el día de ayer se está viviendo a nivel mundial un nuevo ataque a los equipos Ubiquiti, el cual infecta a los dispositivos que se encuentran desactualizados.

Según el reporte oficial de Ubiquiti, los equipos que corren AirOS han sido infectados por un virus llamado «mother fucker«. Este virus explota una vulnerabilidad que había sido solucionada el año pasado y afecta a los dispositivos que tienen un firmware «viejo».

El exploit permite tener acceso al dispositivo a través de HTTP/HTTPS sin autenticación en los equipos que tienen un firmware desactualizado.

Los siguientes firmware se encuentran protegidos contra el ataque y no son vulnerables:

- airOS M v5.6.2 o superior

- airOS AC v7.1.3 o superior

- airOS Legacy v4.0.4

- airOS F v2.2.1 o superior

- TOUGHSwitch v1.3.2 o superior

- airGateway v1.1.5 o superior

Este virus, una vez que infecta un dispositivo en la red, intenta infectar a todos los equipos que se encuentren en la misma red, los síntomas que se poseen cuando se encuentran afectados son:

- Se reinician los equipos infectados aleatoriamente

- Se vuelven de fábrica (y hay que configurar todo nuevamente desde cero)

- Funciona normalmente el servicio en el cliente pero es imposible acceder al mismo vía WEB (ya sea HTTP o HTTPS).

- Hay casos que el equipo está infectado, pero aún así se puede acceder al mismo vía WEB.

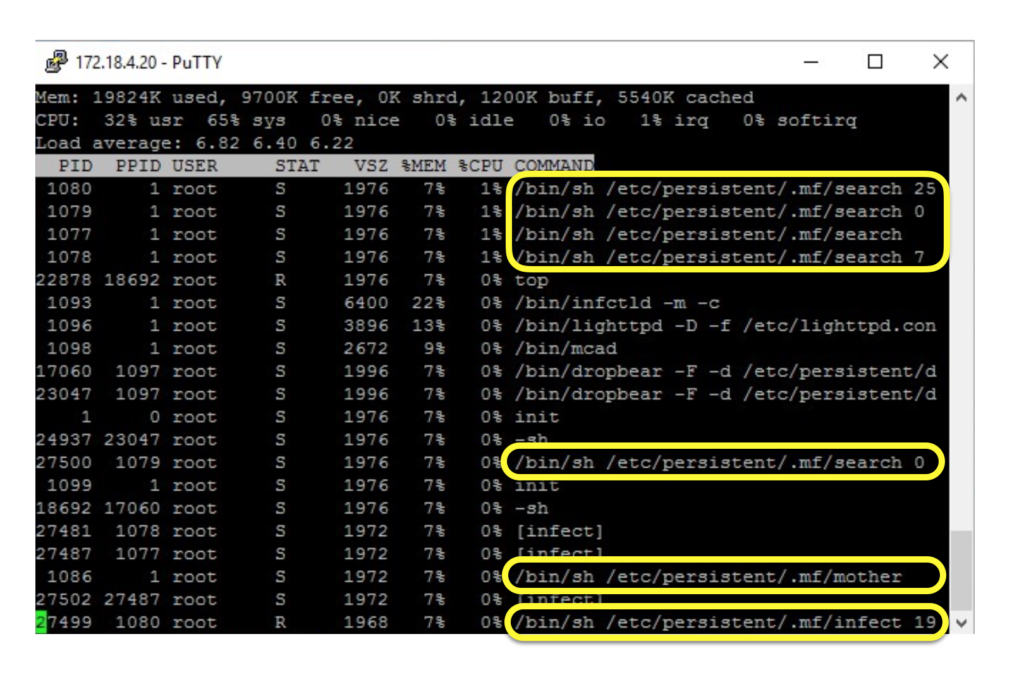

Para conocer si el equipo esta infectado, tan solo basta con acceder por SSH y ejecutar el comando «top«. Si encontramos un servicio llamado «mf«, como muestra la siguiente imagen, tendremos el equipo infectado y deberemos tomar medidas para limpiarlo.

Como podemos observar, se está ejecutando un servicio desde el directorio /etc/persistent, que es en el lugar donde se alojan los archivos del virus.

MKE Solutions en conjunto con clientes y amigos (ISPFriends), han estado investigando y se han encontrado algunos paliativos para evitar el acceso del virus desde internet con reglas de firewall y los comandos necesarios para poder limpiar los equipos infectados.

Posibles manera de limpiar los equipos si están infectados (testeadas por MKE):

Crear un par de reglas en el router principal para bloquear las descargas de downloads.openwrt.org

Enviamos a una lista «virus ubnt temp» los equipos que intenten acceder a downloads.openwrt.org

/ip firewall filter

add action=add-src-to-address-list address-list="virus ubnt temp" address-list-timeout=15m chain=forward comment="ataque UBNT - MKE" content=downloads.openwrt.org dst-port=80 protocol=tcp src-address-list="!virus ubnt temp"

add action=drop chain=forward comment="ataque UBNT - MKE" src-address-list=OpenWRT

add action=drop chain=forward comment="ataque UBNT - MKE" dst-address-list=OpenWRT

add action=drop chain=forward comment="ataque UBNT - MKE" content=downloads.openwrt.org

Deshabilitar el acceso desde afuera de la red interna a los puertos 21, 22, 80 y 443. Reemplazar «sfp1» por el nombre de la interfaz WAN.

add action=drop chain=forward comment="ataque UBNT - MKE" dst-address-list="!clientes con acceso web permitido" dst-port=21,22,80,443 in-interface=sfp1 protocol=tcp

Crear una lista temporal con las direcciones IP de OpenWRT.

/ip firewall address-list

add address=78.24.191.177 list=OpenWRT

Una vez copiado / pegado el script con las modificaciones indicadas, verificar en la lista «virus ubnt temp» las IP de los equipos infectados e Intentar acceder al mismo vía WEB.

El próximo paso es limpiar el virus de los Ubiquiti y luego actualizarlos a una versión superior a la v5.6.4

Hay que acceder a cada equipo mediante ssh: ssh usuario@ip_unbt y ejecutar los siguientes comandos:

cd /etc/persistent/

rm mf.tar

rm rc.poststart

rm -R .mf

cfgmtd -p /etc/persistent/ -w

reboot

NOTA: Este script limpia el virus y reinicia el equipo. Una vez realizado este paso, el virus parece removerse y el acceso WEB vuelve a funcionar, pero esto no finaliza acá. Ni bien está removido el virus, hay que actualizar el firmware a una versión superior a v5.6.4.

Otra posible solución (también probada por MKE):

cd /etc/persistent; rm -R mcuser; rm -R .mf; rm *; cfgmtd -w -p / etc /; killall -9 search; killall -9 mother; killall -9 sleep; reboot

Oficialmente Ubiquiti esta invitando a actualizar los firmware a la ultima versión, pero hay que tener en cuenta que las funcionalidades Channel Shifting y Compliance Test, al igual que la encriptación TKIP no están disponibles en dichas versiones y puede provocar que se pierdan clientes CPE registrado en caso de actualizar el AP. Tomar precaución al aplicar las soluciones anteriormente mencionadas.

MKE Solutions está brindando soporte especial para poder limpiar los dispositivos infectados. Contactar por correo electrónico a soporte@mkesolutions.net para solicitar dicho soporte.

Se puede leer mas sobre esta temática en el foro oficial de Ubiquiti, tanto en ingles como en español.