Advertencia de Seguridad: Protección contra ataque de Botnet a MikroTik RouterOS

En el día de hoy MikroTik ha publicado una advertencia de seguridad en relación a la explotación de una vulnerabilidad en el servicio www en MikroTik RouterOS.

Se recomienda actualizar el RouterOS del dispositivo a la última versión de la rama current v6.38.5 o bugfix v6.37.5.

Resumen de la situación:

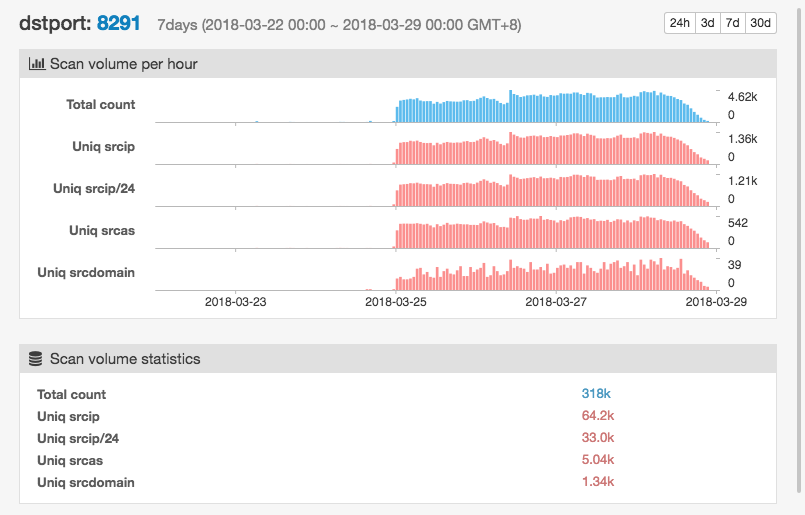

De acuerdo al reporte de Netlab.360, desde las 0:00 del 25 de Marzo (Horario de Beijing) se inicio una intensa actividad a nivel mundial en el puerto 8291.

Los honeypot de dicho laboratorio detectaron alrededor de las 2:00pm que se trataba de algo relacionado con el Hajime y la vulnerabilidad de «Chimay Red» de ejecución remota.

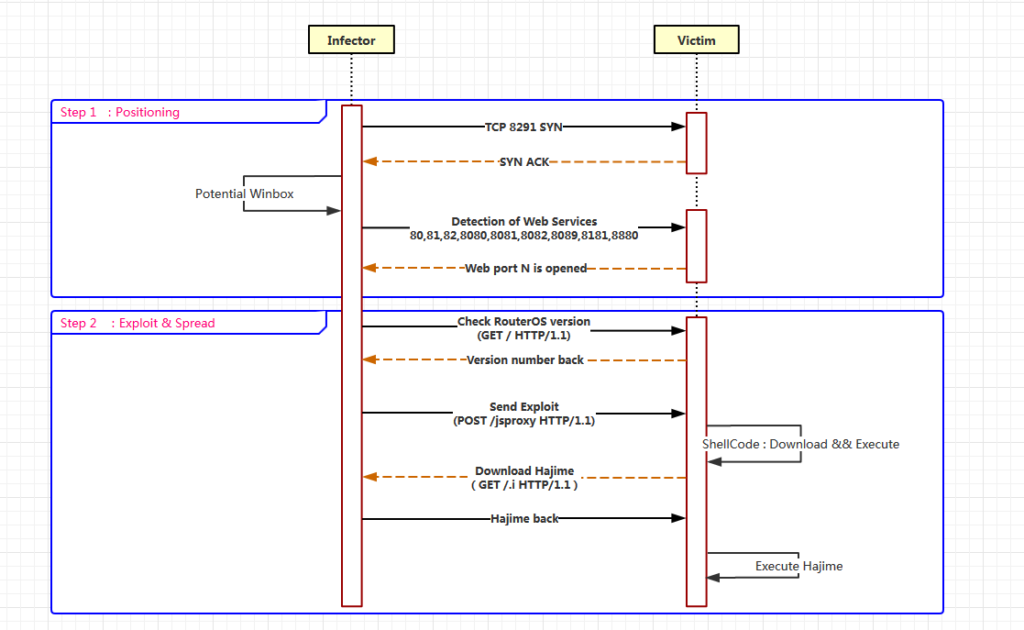

El proceso de infección es bastante particular debido a que primero intenta detectar que el dispositivo es un MikroTik chequeando que el puerto 8291 este abierto.

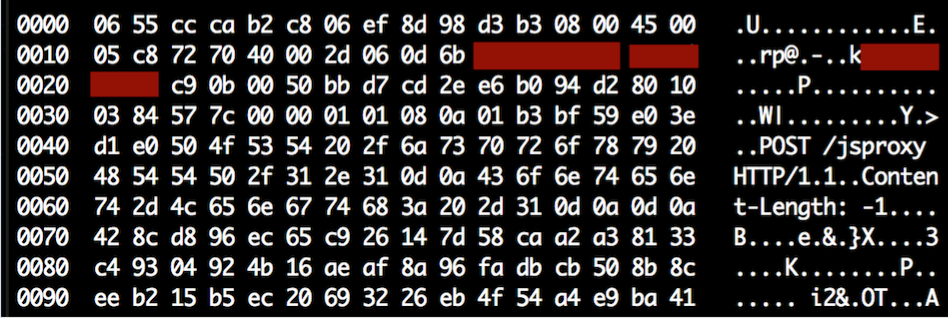

Si el puerto esta abierto, intenta detectar el servicio www en los puertos 80,81,82,8080,8081,8082,8181,8880. Si obtiene respuesta, detecta la versión del RouterOS y le envía el exploit con el Shellcode.

Una vez infectado, Hajime será descargado y ejecutado. También intenta infectar a los vecinos por ataque de fuerza bruta.

El siguiente diagrama detalla el proceso.

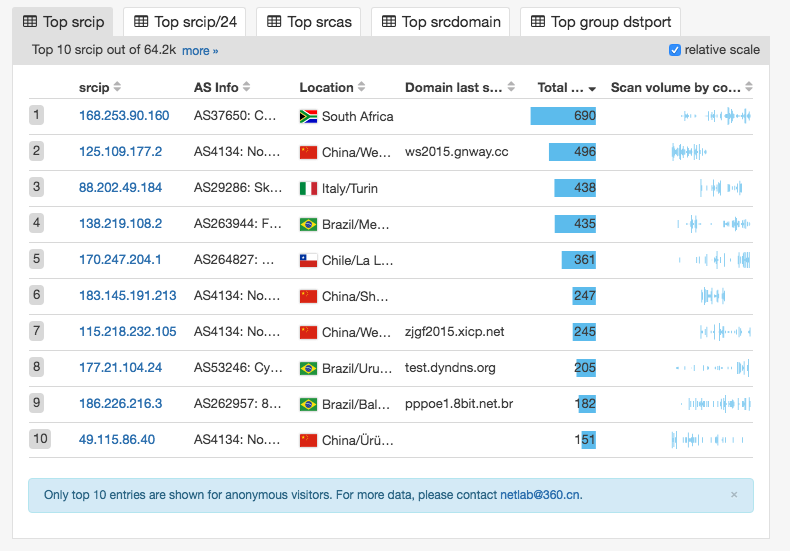

Los países en donde se detectaron el inicio de las actividades son Brasil (585k), Iran (51,8k) y Rusia (264k). Al momento de escribir este artículo la actividad principal se encuentra en:

Protección:

Lo recomendado es actualizar la versión del RouterOS, en caso que no se pueda, se debe cerrar el acceso al Winbox y Webfig con firewall. Si se tiene el firewall que viene por defecto en los RouterBOARDs también están a salvo, ya que está cerrado el acceso por el puerto wan,

Por el momento este botnet está escaneando y expandiéndose pero no realiza ninguna acción. Es recomendable cambiar la contraseña y cerrar el puerto www con firewall. Actualizar en lo posible el RouterOS.

Mas información en:

Panel NetworkScan de Netlab360 de actividad 8291